Kurzbeschreibung #

Dieser FAQ-Artikel beschreibt die Grundfunktionen der Firewall im rhöncloud Cockpit. Um die Firewall entsprechend zu administrieren, loggen Sie sich mit Ihren Zugangsdaten in das rhöncloud Cockpit ein.

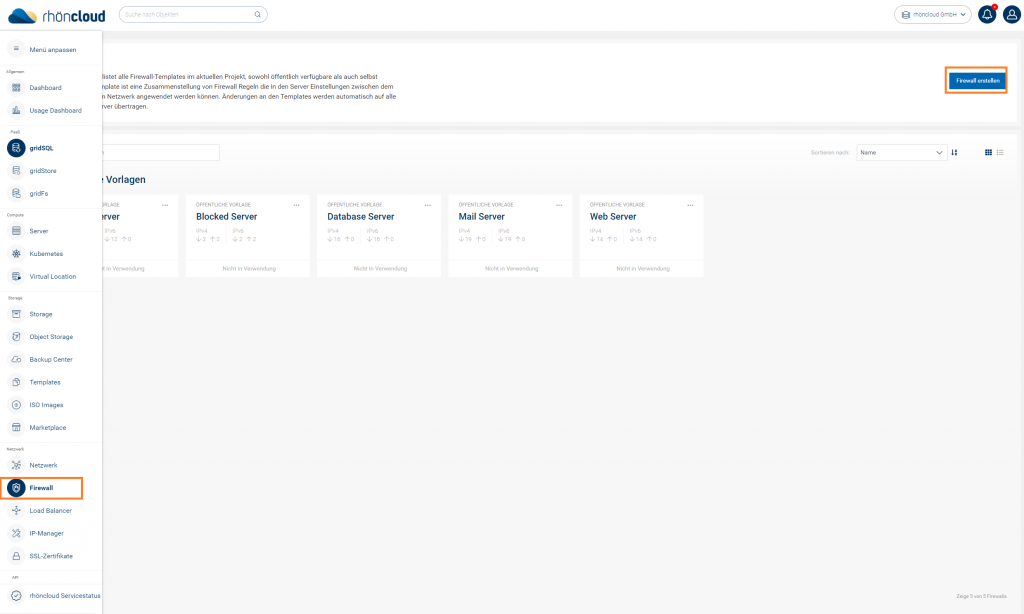

Firewall Vorlage erstellen #

Bei komplexen Cloud-Umgebungen empfehlen wir allerdings das Anlegen bzw. Erstellen von eigenen Firewall-Vorlagen. Dazu klickt man in der oberen rechten Ecke auf Firewall erstellen. Nach dem Klick öffnet sich ein neues Fenster, wo die Firewalleinstellungen konfiguriert werden können.

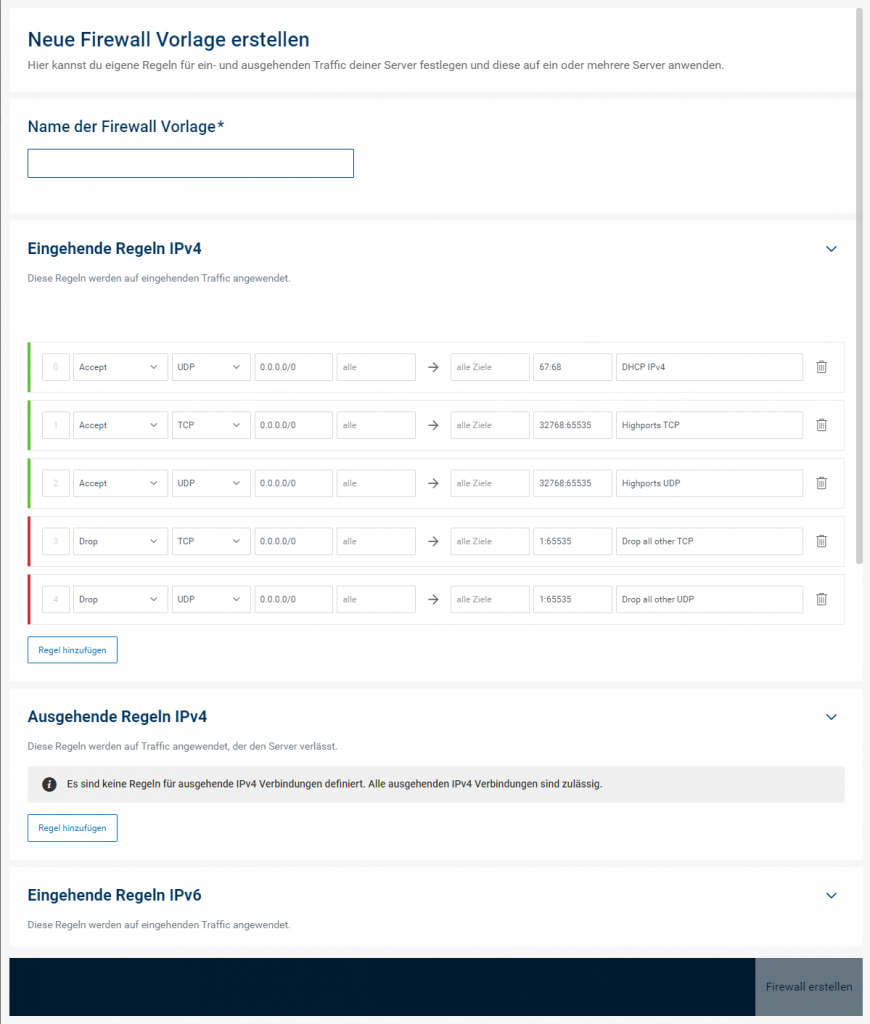

Im nachfolgenden Fenster wird eine neue Firewall Vorlage erstellt. Auf den ersten Blick sind bereits einige Grundregeln erstellt, welche jedoch beliebig angepasst werden können. Zu Beginn muss unter Name der Firewall Vorlage eine Bezeichnung hinterlegt werden.

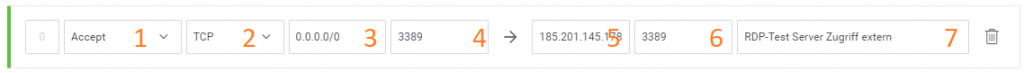

Nachfolgend können die Firewallregeln entsprechend konfiguriert werden. In unserem FAQ-Artikel zeigen wir die Einrichtung einer Firewallregel am Beispiel eines Remotedesktop-Ports.

Eingehende Regeln IPv4 #

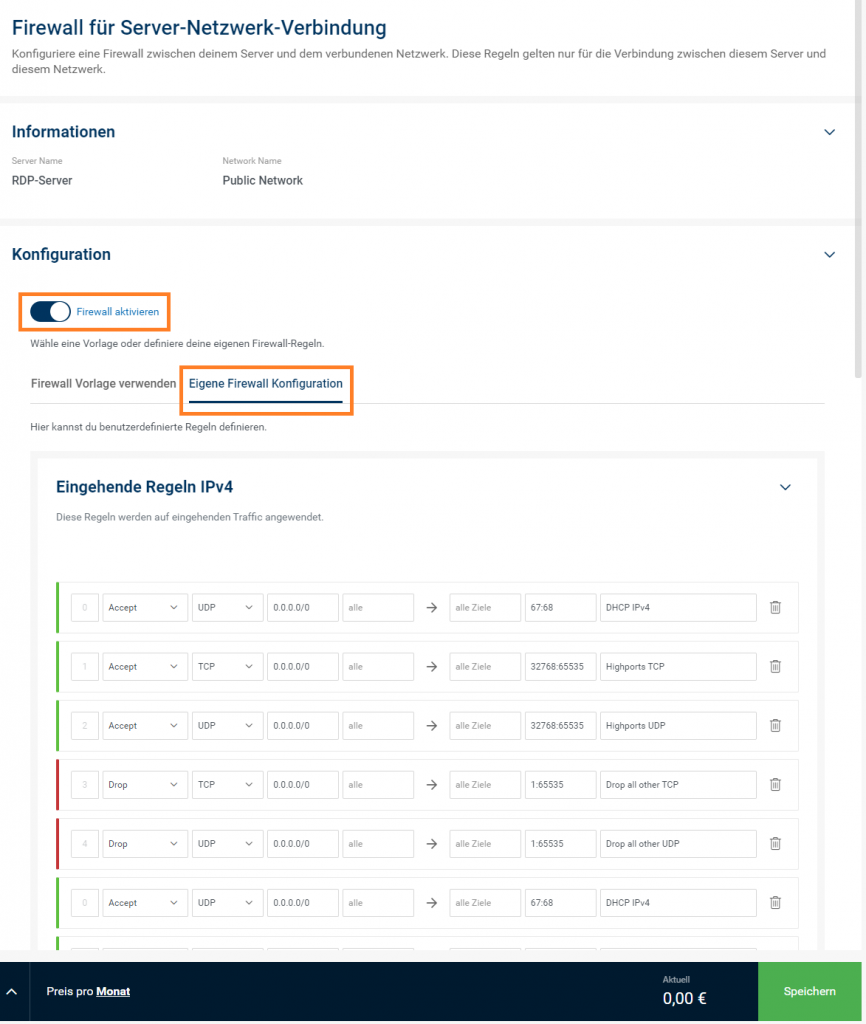

Die Konfiguration der Firewallregeln ist tabellarisch geordnet und wird durch eine grüne (Zugelassen/Accept) und rote (Verweigert/Drop) Markierung entsprechend gekennzeichnet.

Durch einen Klick auf den Button Regel hinzufügen wird eine neue Spalte in der Tabelle hinzugefügt.

- Im ersten Feld findet man das Dropdown, wo man zwischen Accept und Drop auswählen kann.

- Im zweiten Feld wählt man das passende Protokoll (TCP oder UDP) aus. Sollte eine Firewallregel sowohl UDP als auch TCP benötigen, so muss ein neuer Eintrag für das jeweils andere Protokoll zusätzlich erstellt werden.

- In der dritten Spalte kann man die Quelle der Anfrage auf einen bestimmten Subnetzbereich beschränken. Die Angabe muss im Format X.X.X.X/XX erfolgen, es kann auch eine einzelne IP-Adresse (X.X.X.X) hinterlegt werden. Gibt es keine Quellen-Beschränkung, so belässt man den Eintrag auf 0.0.0.0/0 (bedeutet, dass alle Quellen die Regeln ansteuern können).

- Im letzten und vierten Feld der Quelle kann ein spezieller Port hinterlegt werden, welcher die Firewallregel ansteuern kann.

- Ab dem 5. Feld werden die Einstellungen für das Ziel, sprich das Cloud-System bei der rhöncloud im Rechenzentrum konfiguriert. Im ersten Feld wird der Ziel-Host hinterlegt, also den virtuellen Server bzw. das Cloud-System, auf welches sich die Firewallregel beziehen soll. Die Angabe muss im Format X.X.X.X/XX erfolgen, es kann auch eine einzelne IP-Adresse (X.X.X.X) hinterlegt werden.

- In der 6. Spalte kann der Port definiert werden, der durch die Firewallregel angesteuert werden soll. Hier kann ein einzelner Port hinterlegt werden oder auch eine ganze Range (bsp. 3389:4400 – von:bis).

- Im letzten Eingabefeld kann ein Kommentar zur Firewallregel hinterlegt werden, was wir aufgrund wachsenden IT-Strukturen empfehlen.

Per Drag & Drop der neuen Firewallregel kann diese je nach gewünschter Reihenfolge in der Tabelle nach oben und unten gesetzt werden. Die Firewallregeln werden vom ersten Eintrag (0) hochzählend abgearbeitet.

Im Konfigurationsfenster können zudem noch Einstellungen für ausgehende Regeln IPv4, eingehende Regeln IPv6 und ausgehende Regeln IPv6 vorgenommen werden. Die Eingaben sind analog den aus den oben beschriebenen Einstellungen unter Eingehende Regeln IPv4.

Zuweisen der Firewall Vorlage zu einem virtuellen Server #

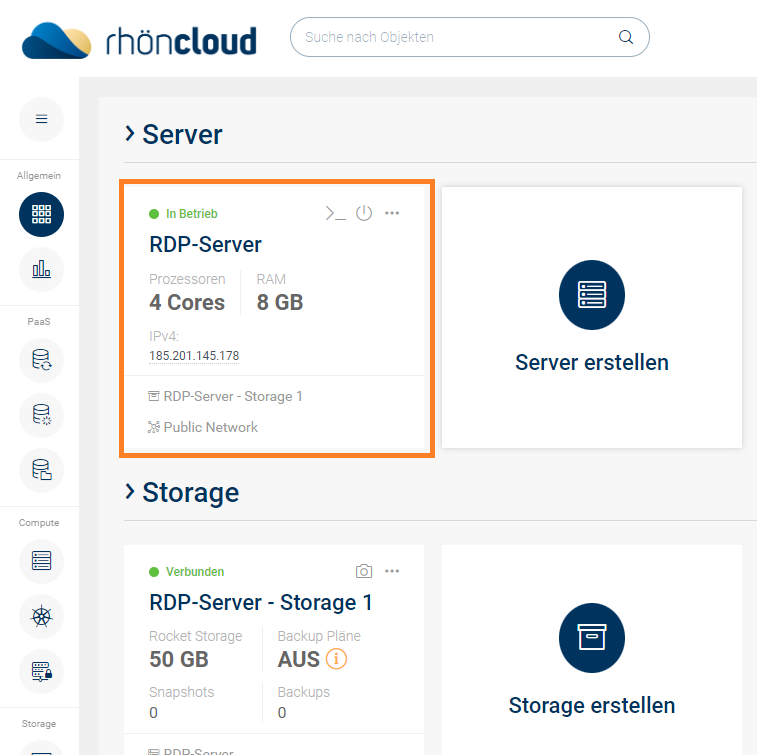

Um die erstelle Firewall Vorlage einem virtuellen Server zuzuweisen, navigiert man im rhöncloud Cockpit auf das Dashboard. Anschließend wählen Sie den gewünschten virtuellen Server aus, auf welchen die Firewall Vorlage angewendet werden soll.

Es öffnet sich die Konfigurationsmaske des virtuellen Servers. Scrollen Sie dort zum Bereich Verbindungen und Netzwerk.

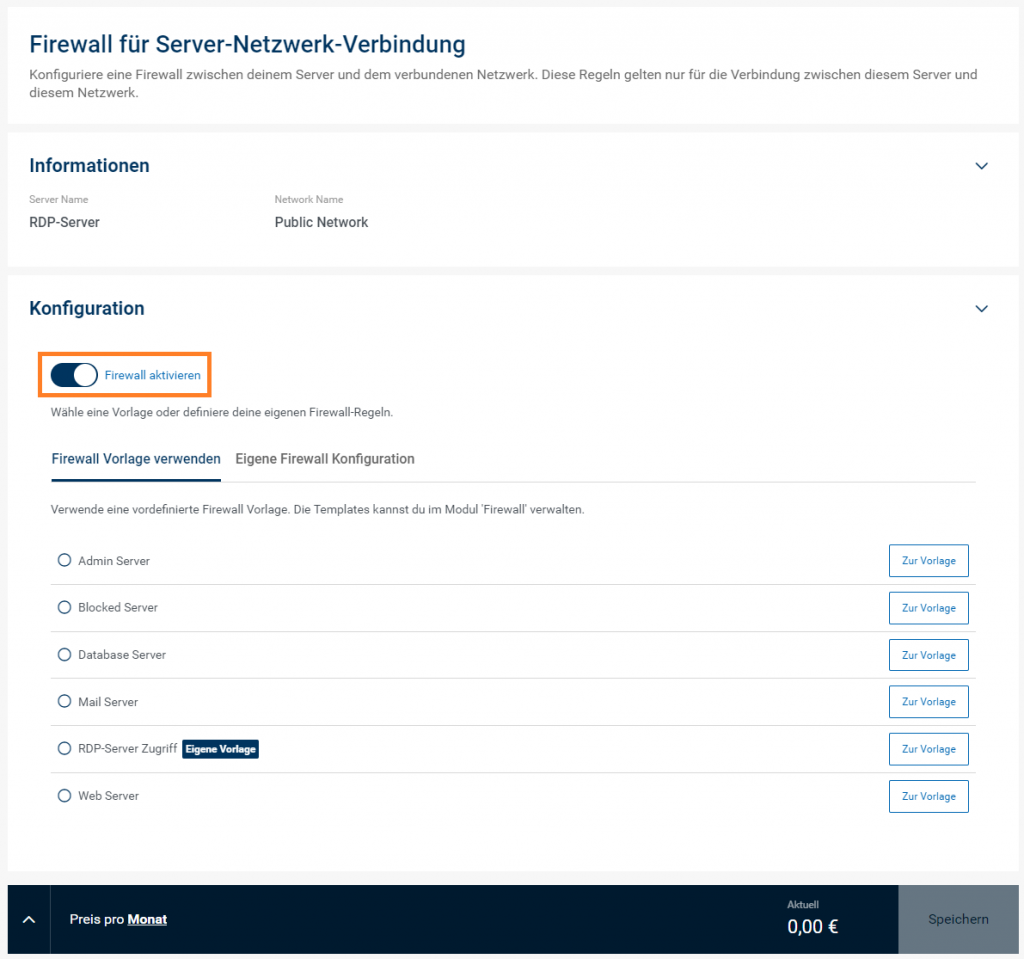

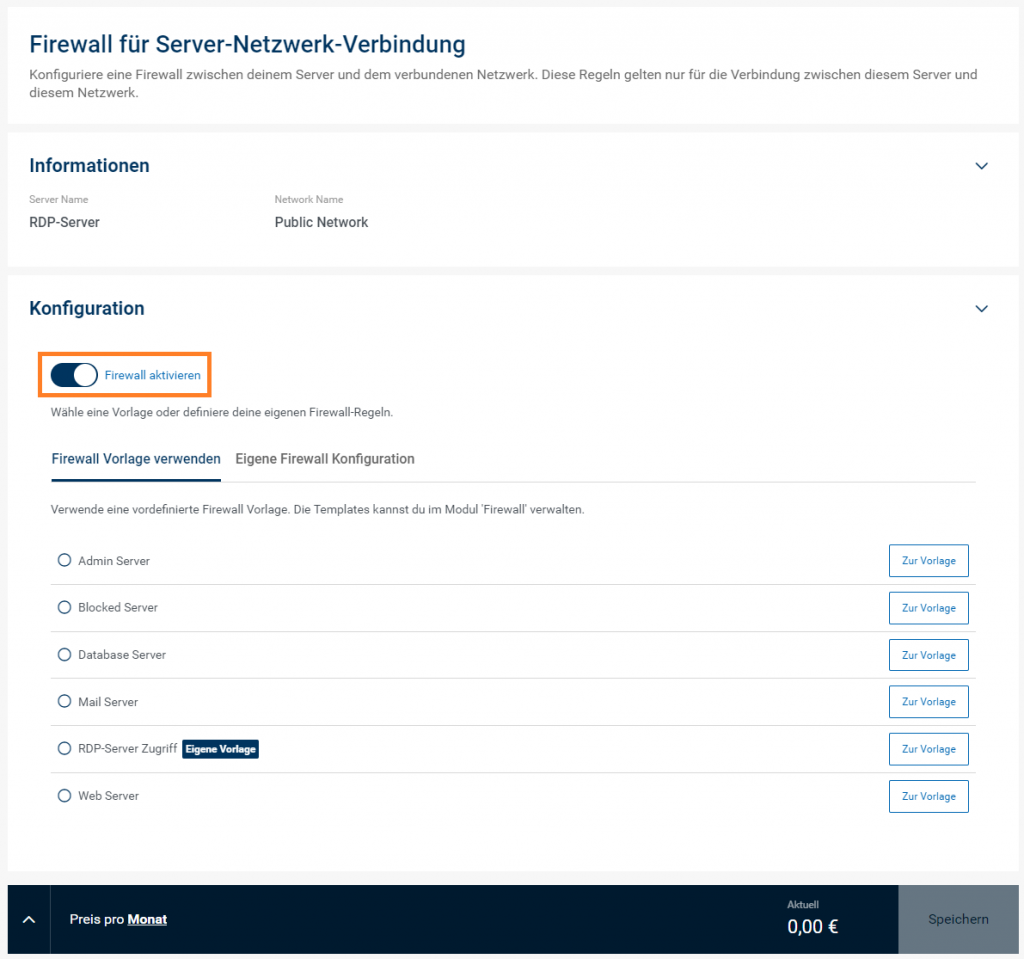

Durch die Aktivierung der Firewall unter Konfiguration öffnet sich eine Aufstellung der vorhandenen Firewall Vorlagen. Hier kann die zuvor erstellte Vorlage verwendet werden.

Individuelle Firewall Konfiguration eines virtuellen Servers ohne Firewall Vorlage #

Über das oben aufgerufene Konfigurationsmenü des virtuellen Servers lassen sich auch Firewallregeln ohne vorherige Firewall Vorlage verwenden.

Dazu aktiviert man durch den Button Firewall aktivieren die Konfigurationseinstellungen und wählt anstelle Firewall Vorlage verwenden die zweite Option Eigene Firewall Konfiguration aus. Hier können Firewallregeln individuell nur für diesen virtuellen Server konfiguriert werden.

Bei komplexen Cloud-Infrastrukturen empfehlen wir, möglichst mit Firewall-Vorlagen zu arbeiten, da diese bei Änderungen für gleich mehrere virtuelle Cloudsysteme gelten und Sie somit nicht jedes Cloudsystem einzeln prüfen müssen.

Firewall bei Kubernetes Containern #

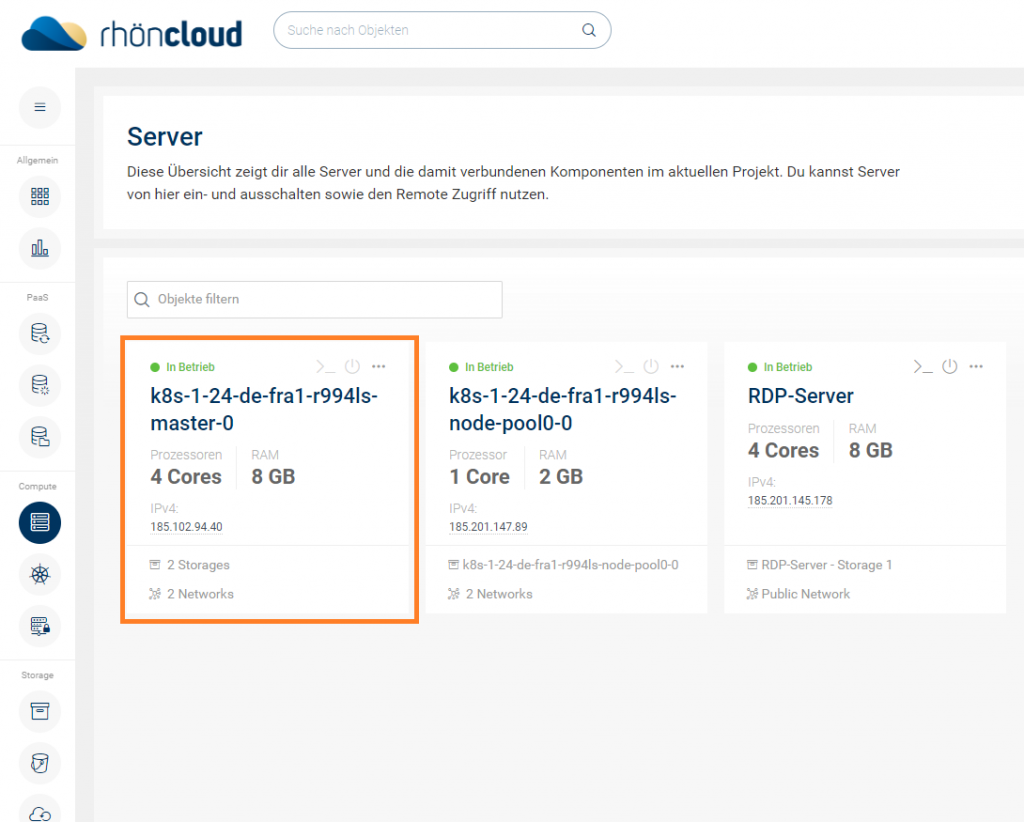

Auch für Kubernetes Worker Nodes können eigene Firewallkonfigurationen vorgenommen werden. Dazu navigiert man auf der linken Menüseite im rhöncloud Cockpit nicht auf den Reiter Kubernetes, sondern auf den Reiter Server. Hierbei ist es wichtig zu verstehen, dass die von Ihnen verwendeten Kubernetes Worker Nodes als einzelne Instanzen unter Server angezeigt werden. Im Reiter Kubernetes selbst finden Sie das gebündelte Cluster. Bis auf die Konfiguration der Firewallregeln eines Kubernetes Worker Nodes empfehlen wir alle anderen Konfigurationen Ihres Kubernetes Clusters ausschließlich über den Reiter Kubernetes durchzuführen.

Um die Firewallkonfiguration für das jeweilige Kubernetes Worker Node durchzuführen, klicken Sie im Reiter Server auf das jeweilige Kubernetes Worker Node.

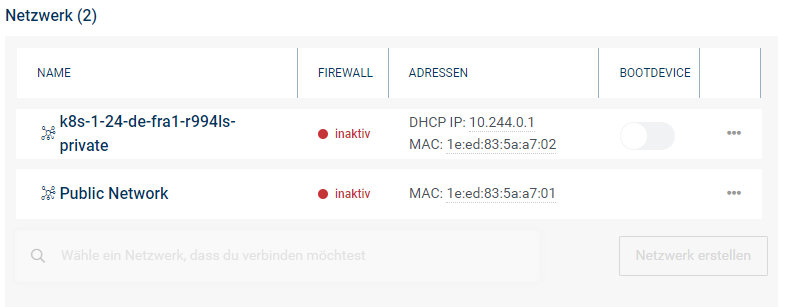

Es öffnet sich nach dem Klick auf das Kubernetes Worker Node die Konfigurationsmaske. Scrollen Sie zum Punkt Netzwerk.

Sofern noch keine Firewall aktiv ist, wird dies dort als inaktiv gekennzeichnet. Durch einen Klick auf inaktiv oder die nebenstehenden drei Punkte kann die Firewall konfiguriert werden. Es öffnet sich ein weiteres Browserfenster.

Durch die Aktivierung der Firewall unter Konfiguration öffnet sich eine Aufstellung der vorhandenen Firewall Vorlagen. Hier kann die zuvor erstellte Vorlage verwendet werden. Über den Menüpunkt Eigene Firewall Konfiguration können Firewallregeln auch ohne Verwendung einer Firewall Vorlage speziell für den Kubernetes Worker Node konfiguriert werden.

Bei komplexen Cloud-Infrastrukturen empfehlen wir, möglichst mit Firewall-Vorlagen zu arbeiten, da diese bei Änderungen für gleich mehrere virtuelle Cloudsysteme gelten und Sie somit nicht jedes Cloudsystem einzeln prüfen müssen. Zudem bitten wir zu beachten, dass durch falsche Einstellungen der Firewall das Kubernetes Cluster instabil werden kann!